Root-me Cracking 9번 문제입니다.

8번 ARM Basic 문제는 정리중입니다.. 조만간 업데이트하겠습니다.

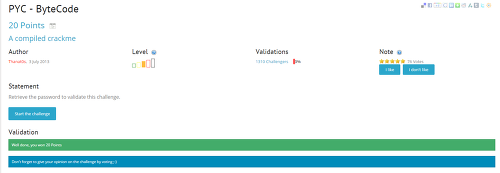

PYC - ByteCode 파이썬 바이트코드 문제네요.

파이썬은 인터프리터 언어처럼 동작하는 코드지만, 사용자가

모르는 사이에 스스로 파이썬 소스코드를 컴파일하여 바이트 코드를

만들어냅니다. 그 확장자는 pyc로 생성이 되지요.

Start the challenge 버튼을 클릭하여 문제파일을 다운로드합니다.

ch19.pyc 파일을 받습니다.

바이트코드라 보이지가 않는군요

그럼 디컴파일을 해야겠죠

파이썬 디컴파일을 통해 노트패드로 열어본 결과

아래 그림과 같이 소스가 출력 되네요

"welcome to the Root me Python crackme"

문자를 출력하고flag 값을 입력 받네요.

KEY 값과 keyout 연산을 통해서 SOLUCE와 KEYOUT 값이

동일하면 해결되는 문제군요.

입력한 flag 값을 SOLUCE 아스키값과 동일하게 출력되도록

입력하면 9번문제가 클리어 됩니다.

'War-Game > Root-me' 카테고리의 다른 글

| root-me challenges - App System : 1 ELF x86 - Stack buffer overflow basic 1 (0) | 2019.04.03 |

|---|---|

| ROOT-ME CHALLENGES - CRACKING : 8 ELF - ARM Basic (0) | 2019.04.03 |

| ROOT-ME CHALLENGES - CRACKING : 7 ELF - Ptrace (0) | 2019.04.03 |

| ROOT-ME CHALLENGES - Web Server : 32 SQL injection - numeric (0) | 2019.04.03 |

| ROOT-ME CHALLENGES - CRACKING : 6 ELF - Fake Instructions (0) | 2019.04.03 |