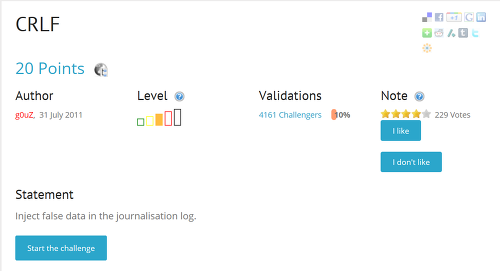

Root-me 웹서버 챌린지 10번 CRLF 문제 풀이입니다!

로그에 거짓 데이터를 삽입하라.

Start the challenge ~!!!

챌린지 버튼 클릭 시 로그인페이지로 이동하고

다른 문제와 다른건 인증로그가 출력되네요

그럼 CRLF 공격이 어떤 공격인지 알아봐야겠죠?

출처: OWASP 홈페이지

Windows, Linux/UNIX 또는 HTTP Protocol에 맞게 Carriage Return (\r), Line Feed (\n)를 이용하여 라인을 종료하는데 공격자가 해당 시스템에 맞게 CRLF를 이용하여 다양한 응용 공격이 가능합니다.

CRLF Injection 설명참조 : http://www.acunetix.com/websitesecurity/crlf-injection/

그럼 이제 CRLF 인젝션을 시도해봐야겠군요.

URL에 개행문자를 입력하여 전달한 결과 로그에 그대로 찍히네요.

로그에 거짓데이터를 입력하라하였으니

정상데이터인듯 정상데이터 아닌 정상같은데이터를 입력해야겠네요.

여러 방법으로 삽질한 결과 그렇게 어려운 문제가 아니었네요....ㅠ,ㅠ

10번문제 클리어~!

'War-Game > Root-me' 카테고리의 다른 글

| ROOT-ME CHALLENGES - NETWORK : 4 Twitter authentication (0) | 2019.04.03 |

|---|---|

| ROOT-ME CHALLENGES - NETWORK : 3 ETHERNET - frame (0) | 2019.04.03 |

| root-me challenges - Web Server : 9 Improper redirect (0) | 2019.04.03 |

| root-me challenges - Web Server : 8 Install files (0) | 2019.04.03 |

| root-me challenges - Web Server : 7 HTTP verb tampering (0) | 2019.04.03 |